Checkpoint firewall rules are crucial for network security, but managing installation requests can be complex. This quick guide simplifies the process, providing a streamlined approach to handling rule requests efficiently. We'll cover best practices, crucial considerations, and practical steps to ensure smooth and secure rule deployments. Learn how to minimize downtime and maximize your network's protection with this essential guide.

Istruzioni Passo dopo Passo

-

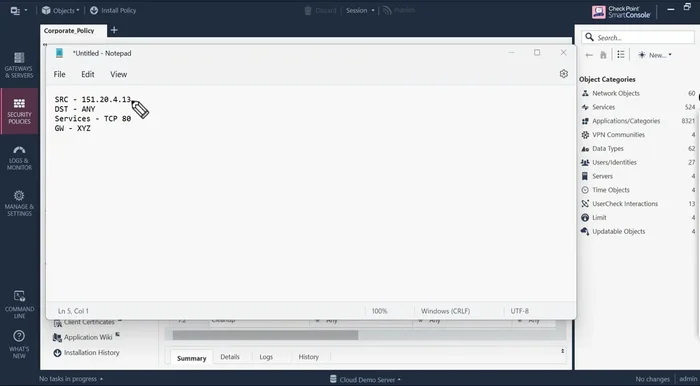

Analisi della Richiesta

- indirizzo IP sorgente, destinazione, servizio.

Analisi della Richiesta -

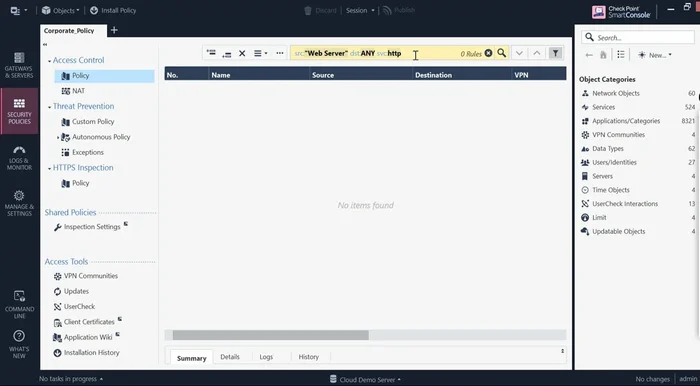

Ricerca Regola Esistente

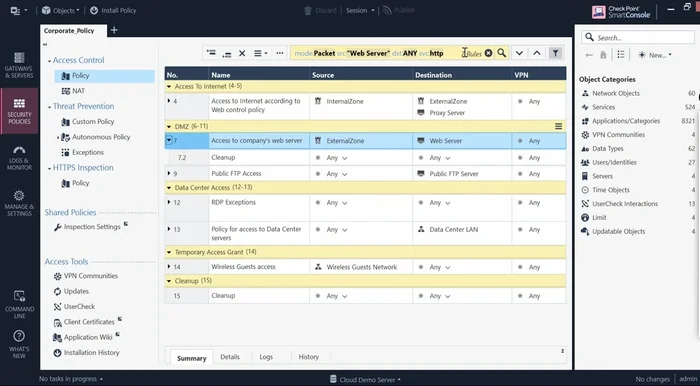

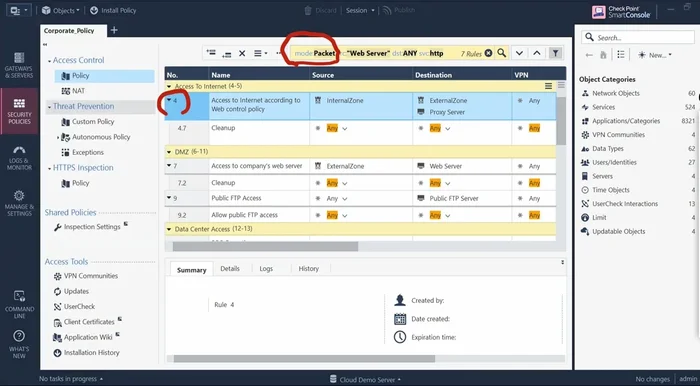

- Attivare la "modalità pacchetto" nella barra di ricerca della base di regole.

- Inserire i parametri della richiesta (IP sorgente, destinazione, servizio/porta/protocollo) nella barra di ricerca.

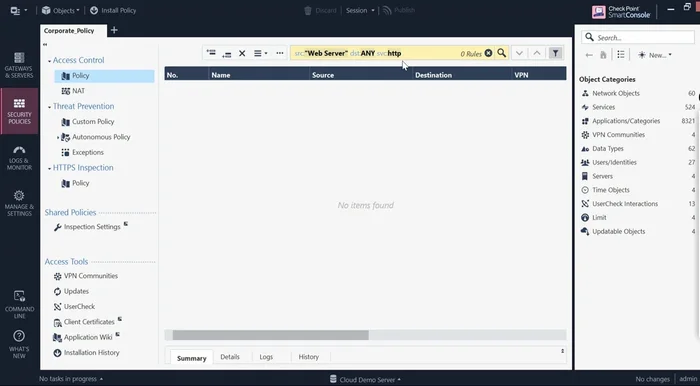

- Eseguire la ricerca. Se la regola esiste già, verranno mostrati i pacchetti corrispondenti.

Ricerca Regola Esistente -

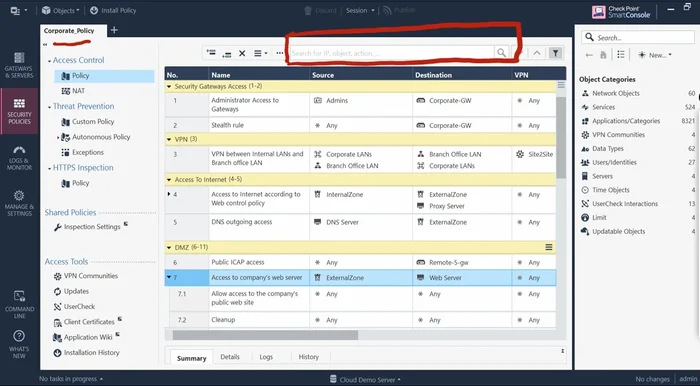

Valutazione Risultato Ricerca

- Verificare se la regola esistente permette o blocca la comunicazione richiesta.

Valutazione Risultato Ricerca -

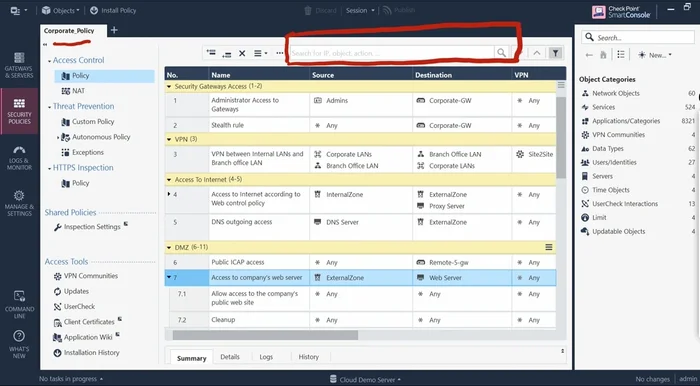

Creazione e Installazione (se necessario)

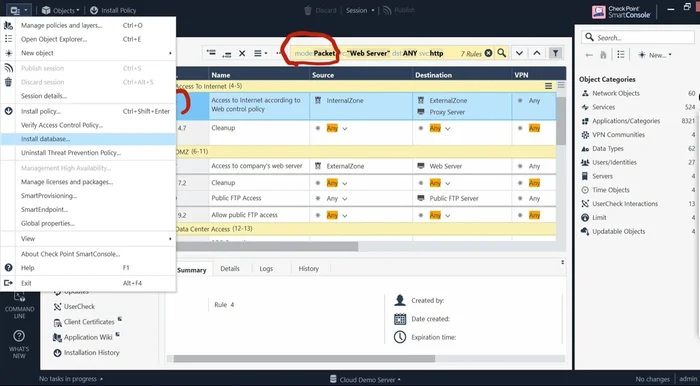

- Se la regola non esiste, procedere con la creazione e l'installazione della nuova regola. Prima di installare la policy, eseguire una verifica utilizzando la funzione "Verifica policy di controllo degli accessi".

- Installare il database se necessario (ad esempio, modifiche di indirizzi IP).

- Installare la policy utilizzando la funzione "Installazione policy", selezionando il gateway corretto.

Creazione e Installazione (se necessario)

Tips

- Utilizzare la "modalità pacchetto" per ricerche più precise ed evitare risultati non pertinenti.

- Verificare sempre la policy prima dell'installazione per evitare conflitti e problemi.

- Evitare di aggiungere regole generiche (es. "qualsiasi origine, qualsiasi destinazione, qualsiasi servizio") che possono causare conflitti.

Common Mistakes to Avoid

1. Sintassi errata nella regola

Motivo: Errori di battitura, parentesi mancanti o uso scorretto dei comandi possono rendere la regola non funzionante.

Soluzione: Verificare attentamente la sintassi della regola, confrontandola con la documentazione Checkpoint e utilizzando strumenti di verifica della sintassi.

2. Ordine errato delle regole

Motivo: L'ordine delle regole nel firewall è cruciale. Una regola posizionata in modo errato può bloccare il traffico anche se correttamente configurata.

Soluzione: Assicurarsi che le regole siano ordinate in base alla priorità, posizionando prima le regole più restrittive.

3. Mancanza di test adeguati

Motivo: Implementare nuove regole senza test adeguati può portare a interruzioni del servizio inattese.

Soluzione: Prima di applicare le nuove regole in produzione, testare accuratamente le modifiche in un ambiente di test.